Ce site utilise des "cookies" afin d'optimiser la visite de notre site. En continuant de naviguer sur ce site, vous acceptez ceci.

Cinq choses que vous devez savoir sur les réseaux privés virtuels (VPN)

Les informations privées sont exposées sur le web à un rythme alarmant. Les entreprises vendent des données à des fins lucratives, les pirates informatiques volent des informations et les gouvernements espionnent. De toute évidence, il est plus important que jamais de protéger les informations sensibles. Nous voulons tous préserver la confidentialité de nos informations personnelles, mais comment pouvons-nous nous protéger contre leur divulgation ?

Un VPN (Virtual Private Network) est un outil très courant, principalement pour les entreprises mais aussi pour les utilisateurs privés, pour accéder à des contenus privés et sécuriser les données personnelles sur les réseaux Wi-Fi publics ou domestiques. La technologie VPN permet de préserver la confidentialité des informations privées.

Un VPN est souvent utilisé pour étendre les réseaux à travers un réseau public, et pour connecter de manière sécurisée deux ou plusieurs réseaux ensemble. Il peut permettre aux utilisateurs d'envoyer et de recevoir des données sur un réseau public tel qu'Internet, comme si leurs appareils étaient directement connectés les uns aux autres.

Le VPN est créé en établissant des connexions virtuelles point à point ou point à multipoint (parfois appelées tunnels). Voici cinq choses que vous devriez savoir sur les VPN :

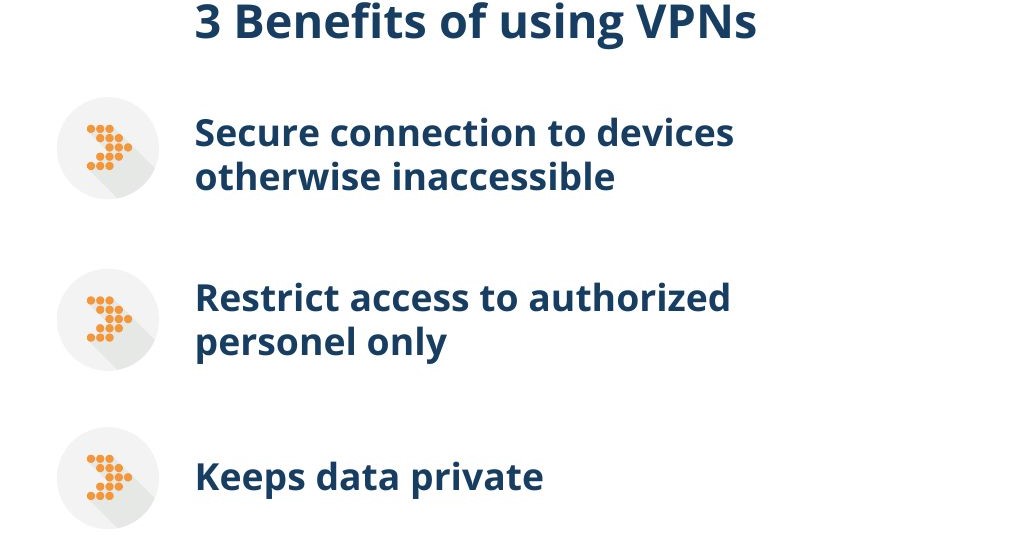

1. Les avantages de l'utilisation des VPN

Les VPN offrent la commodité de connecter et de gérer des appareils qui seraient autrement inaccessibles sans se rendre physiquement sur un site. Il s'agit d'une pratique très courante dans un environnement de bureau, mais elle est aussi très souvent utile pour les personnes et les appareils qui sont mobiles, comme les ingénieurs de terrain et les travailleurs à distance.

Outre la commodité de l'interconnexion des réseaux personnels, un autre avantage est que l'accès peut être limité au seul personnel autorisé. Il s'agit donc d'un niveau de sécurité supplémentaire.

Pour les applications industrielles, les VPN permettent de communiquer à distance entre des sites non surveillés, sans compromettre l'intégrité des données pendant la transmission. Les entreprises peuvent ainsi utiliser les fournisseurs d'accès à Internet (FAI) en toute neutralité, puisque les données restent privées.

2. Risque des méthodes alternatives

Il est également possible d'accéder à des réseaux privés distants sans utiliser de VPN. Une méthode courante d'accès aux réseaux distants est la redirection de port. Les services sur un PC ou des serveurs utilisent généralement des numéros de port standardisés associés à ce service. Par exemple, HTTP utilise le port TCP 80 et telnet le port TCP 23. La redirection de port utilise les règles du pare-feu pour transmettre les données aux périphériques d'un réseau interne, sur la base du service auquel ils veulent se connecter et de son numéro de port associé.

Considérons un réseau interne avec un serveur web caché derrière un pare-feu. Il est possible de donner un accès ouvert à ce serveur web à n'importe qui sur Internet en transférant simplement le trafic de données vers le port TCP 80 sur ce serveur web. Le transfert de port est donc très peu sûr et n'est pas recommandé. Elle peut laisser les dispositifs ouverts aux attaques de n'importe qui sur Internet sans nécessiter d'authentification.

En introduisant un VPN, le transfert de port devient inutile pour garantir la sécurité du réseau.

3. Les différents types d'accès à distance

Accès à distance et surveillance à distance

La possibilité de gérer à distance les dispositifs d'un réseau interne est très pratique, mais des réseaux mal gérés peuvent laisser les systèmes exposés et vulnérables. L'accès à distance évite aux ingénieurs de devoir se rendre sur place, ce qui réduit l'empreinte carbone et permet de disposer de systèmes autonomes au quotidien.

Pour sécuriser un réseau entre un ou plusieurs sites, l'utilisateur final peut utiliser un client VPN. Il s'agit d'un logiciel fonctionnant sur un PC ou un ordinateur portable, qui, avec un accès à Internet et des informations d'authentification appropriées, fournit un accès entre l'utilisateur final et le dispositif final. Par conséquent, les ingénieurs et les administrateurs peuvent accéder au réseau à distance, même lorsqu'ils travaillent à domicile ou en déplacement. Cela permet un accès instantané pour pouvoir agir rapidement et commodément en cas de besoin.

Une connexion VPN de réseau local à réseau local permet d'interconnecter des réseaux internes, parfois séparés géographiquement, depuis n'importe quel endroit du monde. Les réseaux internes distants peuvent être connectés par des liaisons sécurisées afin de pouvoir fonctionner et communiquer comme s'ils se trouvaient au même endroit. Les VPN LAN-to-LAN permettent une connectivité de machine à machine et de client à serveur, rendant possible la communication de site à site pour de nombreuses applications industrielles.

4. Protection de vos données grâce à l'authentification et au cryptage.

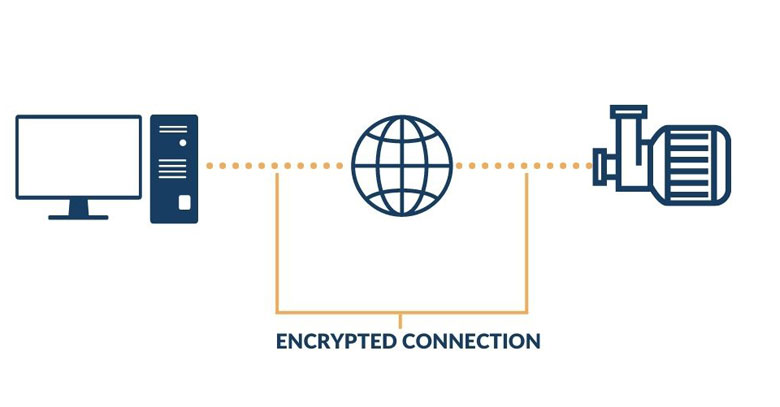

L'internet est un environnement réseau totalement ouvert et non sécurisé. Les VPN offrent un lien sécurisé entre votre appareil local et les réseaux distants. Il existe plusieurs couches de sécurité et, selon le type de VPN, elles sont contrôlées de différentes manières. Cependant, tous les VPN fonctionnent sur la base de l'authentification et du cryptage.

Autorisation

Afin d'établir un VPN, les points d'extrémité du VPN doivent prouver qu'ils sont autorisés à communiquer entre eux. Un point d'extrémité VPN peut être un ingénieur avec un client VPN fonctionnant sur un ordinateur portable vers un serveur VPN, ou une paire de routeurs connectant deux ou plusieurs réseaux distants. Il existe de nombreuses options différentes.

Habituellement, l'authentification implique une ou plusieurs identifications et un secret pré-partagé (similaire à un mot de passe), ou un ensemble de certificats virtuels. Ces derniers doivent être contrôlés de très près car ils contiennent des informations d'identification préétablies. Dans les deux cas, les deux séries d'informations d'identification sont échangées au début du processus. Ces informations d'identification sont vérifiées et comparées avec les bases de données des deux parties. Si les informations d'identification correspondent, le processus d'établissement d'un VPN peut se poursuivre.

L'autorisation, c'est comme entrer dans un immeuble de bureaux. À l'entrée, vous devez fournir vos informations personnelles à un agent de sécurité. Ces informations sont vérifiées pour voir si vous êtes un visiteur autorisé. L'accès vous sera refusé si vos coordonnées ne figurent pas sur la liste. Une fois vos informations d'identification approuvées, vous pouvez entrer dans le bâtiment.

Chiffrement

Les algorithmes de chiffrement et les clés virtuelles sont utilisés pour sécuriser les transferts de données. Au cours du processus de négociation d'un VPN, les points d'extrémité du VPN conviennent du type d'algorithmes de chiffrement à utiliser. Les données sont chiffrées en les encapsulant dans des paquets sécurisés, qui nécessitent une clé virtuelle pour chiffrer et déchiffrer les données.

Les clés virtuelles publiques et privées nécessaires au cryptage et au décryptage des données sont alors automatiquement générées. Le serveur VPN utilise la clé publique du client VPN pour chiffrer la clé et l'envoie ensuite au client. Le client VPN déchiffre ensuite ce message en utilisant sa propre clé privée, et vice versa.

Tout ce travail est effectué dans le serveur et le client VPN eux-mêmes. Ce qu'il est important de savoir, c'est qu'ils doivent correspondre des deux côtés. Si le cryptage ne correspond pas, le tunnel ne pourra pas être négocié et la connexion entre les sites ne sera pas sécurisée.

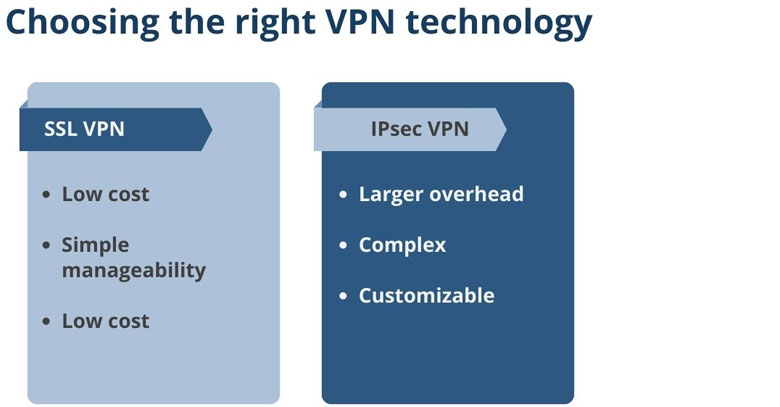

VPN SSL

Les VPN SSL sont de plus en plus populaires en raison de leur configuration simple, de leur facilité de gestion et de leur faible coût. Les scénarios d'accès à distance ont tendance à utiliser ce type de VPN plus fréquemment. Le routeur VPN du réseau distant se connecte généralement directement au serveur VPN SSL avec une connexion persistante. Les utilisateurs peuvent alors importer un fichier VPN obtenu auprès d'un administrateur réseau dans leur logiciel client VPN (par exemple, OpenVPN) et exécuter le client VPN chaque fois qu'ils ont besoin d'un accès à distance.

Le routeur de la passerelle VPN sur un réseau distant peut soit importer des fichiers VPN, soit, dans certains cas, ne nécessiter que des chaînes de texte pour l'ID du réseau et un mot de passe à usage unique pour connecter le VPN.

Il est possible d'héberger soi-même des serveurs SSL ou d'utiliser un service de cloud VPN SSL tiers tel que WeConnect.

VPN IPsec

Les VPN IPsec peuvent avoir une surcharge de réseau plus importante et peuvent être plus difficiles à configurer, nécessitant les connaissances et le soutien d'un expert. Cependant, l'avantage des VPN IPSec est que chaque composant de la configuration peut être personnalisé. De l'autorisation, des secrets pré-partagés ou des certificats, au type d'algorithme utilisé pour les processus d'autorisation et de chiffrement, jusqu'aux plages d'adresses IP autorisées à communiquer entre elles. Outre la configuration des dispositifs VPN, la gestion des certificats est un autre élément important de la gestion des VPN IPsec.

Conclusion

Les réseaux privés virtuels facilitent la vie en offrant une certaine confidentialité, notamment lors de l'utilisation de réseaux ouverts et non sécurisés, comme l'internet. Ils offrent un accès pratique et une protection aux sites distants avec une autorisation et un cryptage sécurisés, que l'on utilise un VPN SSL ou un VPN IPsec. Les VPN permettent une communication de site à site et multisite, réduisant ainsi la nécessité pour les ingénieurs d'être sur place et pour les systèmes de fonctionner de manière autonome, en toute sécurité.

Voir également

Six étapes faciles pour sécuriser votre périphérique réseau

Nous avons mis au point six étapes simples que vous pouvez suivre.

Qu'est-ce que le PoE ?

Quels sont les avantages des commutateurs PoE ? Dans quelle mesure le PoE est-il intelligent, et quelle est la différence entre PoE et PoE+ ?

Nuri Shakeer

International sales

Pour toute requête technique, merci de vous orienter vers le contact support