Cybersécurité dans les réseaux industriels : stratégies au-delà des mots de passe

Lorsque la plupart des gens pensent à la cybersécurité, la première chose qui leur vient à l'esprit est de changer les mots de passe par défaut. Bien que ce soit un bon début, cela ne représente qu'une infime partie du problème. Dans le paysage numérique actuel, en particulier dans les environnements de technologie opérationnelle (OT) tels que les services publics, les transports et l'énergie, la cybersécurité exige un comportement proactif, une gestion basée sur des politiques et une vigilance constante.

Voici une liste des types d'attaques informatiques les plus courants visant les systèmes OT et comment les repérer avant qu'ils ne causent de graves perturbations.

Malware : Caché et Nuisible

Les logiciels malveillants, ou « malware » (abréviation de « malicious software »), sont conçus pour infiltrer, exploiter et endommager les systèmes. Ils arrivent souvent via des pièces jointes à des e-mails, permettant aux pirates d'accéder à des données sensibles, voire de verrouiller les systèmes pour demander une rançon.

Les types courants de logiciels malveillants comprennent:

Spyware: Surveille secrètement l'activité des utilisateurs.

Ransomware: Crypte les données et exige un paiement pour les libérer.

Conseil: vérifiez toujours les pièces jointes pour voir si elles sont suspectes. Les types de fichiers tels que .bat peuvent exécuter des scripts sur votre ordinateur, tandis que d'autres peuvent être dissimulés dans des types de fichiers génériques tels que les PDF. En cas de doute, ne téléchargez pas le fichier et contactez votre service informatique local.

Phishing: Hameçon, ligne et tromperie

Le phishing est une arnaque classique dans laquelle les pirates se font passer pour des entités de confiance afin d'inciter les utilisateurs à révéler des informations. Ces e-mails semblent souvent légitimes, avec des logos et une mise en page soignée, mais contiennent des liens malveillants cachés.

Signaux d'alerte à surveiller:

• Demandes urgentes de données

• Adresses d'expéditeurs inhabituelles

• Salutations génériques

Souvenez-vous : Ne fournissez aucune information à une personne en qui vous n'avez pas confiance, en particulier s'il s'agit d'informations sensibles telles que des noms d'utilisateur et des mots de passe.

Hameçonnage ciblé : ciblage de précision

Contrairement au phishing général, le spear phishing est adapté à des personnes ou à des organisations spécifiques. Les pirates recherchent leurs cibles et rédigent des e-mails personnalisés et convaincants qui semblent provenir de collègues ou de services internes.

Exemple: Un courriel de info@westermo.com pourrait en fait être info@westerno.com.

À première vue, les lettres "r" et "n" peuvent ressembler à un "m". Cela est particulièrement fréquent lorsque les gens sont très occupés et ne remarquent pas cette petite différence. Comme ces lettres sont généralement ciblées, elles visent à prendre les gens au dépourvu.

De plus, elles peuvent également provenir d'une personne se faisant passer pour quelqu'un d'autre. Il peut s'agir d'un nom ou d'une adresse e-mail connus, éventuellement ceux d'un cadre supérieur de l'organisation. En général, l'e-mail contient des indices laissant présager une attaque, tels que la pression exercée pour envoyer des documents (financiers, sensibles), ainsi que des délais (c'est-à-dire « dès que possible ») pour vous inciter à tomber dans le piège.

Tip: Vérifiez toujours l'adresse de l'expéditeur si vous avez un doute et signalez-le à votre service de sécurité local.

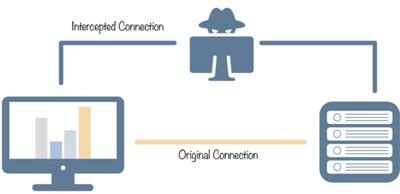

Man-in-the-Middle (MiTM): Écoute clandestine déguisée

MiTM Les attaques se produisent lorsqu'un tiers intercepte les communications entre deux systèmes. Imaginez qu'Alice et Bob échangent des données sur un réseau, à l'insu d'Eve qui les écoute secrètement. La menace ici est que les informations interceptées puissent être consultées ou modifiées. Une communication sécurisée via des VPN ou l'utilisation du protocole HTTPS peut aider à empêcher les espions de consulter les données.

Cas réel: En 2017, la vulnérabilité KRACK dans le cryptage Wi-Fi a permis à des pirates de contourner le protocole HTTPS et de consulter des données sensibles en texte clair via HTTP

Défense: Utilisez le cryptage et maintenez le micrologiciel à jour pour corriger les vulnérabilités connues. Évitez autant que possible d'utiliser des sites Web HTTP qui nécessitent un nom d'utilisateur et un mot de passe.

Distributed Denial of Service (DDoS): Surcharge et panne

DDoS Les attaques inondent les réseaux de trafic provenant de multiples sources, rendant les systèmes inutilisables. Ces attaques peuvent durer des heures, des jours, voire des semaines, provoquant des perturbations massives.

Conseils de prévention:

• Déployer des pare-feu

• Évitez d'exposer les appareils directement à Internet

• Surveiller le trafic pour détecter toute activité inhabituelle

• Désactiver les services de gestion inutilisés

Perspective: si les pirates ne peuvent pas trouver votre système, ils ne peuvent pas le cibler.

Menaces internes : comprendre le facteur humain

Parfois, la menace vient de l'intérieur. Des employés mécontents ou des initiés négligents peuvent causer des dommages importants, intentionnellement ou non.

Stratégies d'atténuation:

• Limiter l'accès aux seules personnes qui en ont besoin

• Mettre en place des responsabilités partagées

• Favoriser une culture de confiance et de collaboration

• Fournir des systèmes permettant aux personnes de signaler les incidents

N'oubliez pas : des politiques trop restrictives peuvent se retourner contre vous. Il est important de faire confiance aux gens, mais soyez prudent face aux vecteurs d'attaque.

La cybersécurité passe par le travail d'équipe

La sécurisation des réseaux industriels n'est pas seulement une question de technologie, c'est aussi une question de personnes. Une formation régulière, des politiques claires et une communication ouverte entre les employés et les employeurs sont essentielles. Les cybermenaces évoluent, et nos défenses doivent en faire autant. La cybersécurité n'est pas une simple liste de contrôle. Il faut du temps, un effort collectif et de la confiance pour garantir la sécurité et la sûreté des réseaux OT.

Voir également

Differences between OT and IT security

Learn how industrial networks face unique risks, why resilience is critical for OT environments, and discover practical steps to strengthen cybersecurity in both domains.

Six étapes faciles pour sécuriser votre périphérique réseau

Nous avons mis au point six étapes simples que vous pouvez suivre.

Nuri Shakeer

International sales

Pour toute requête technique, merci de vous orienter vers le contact support